Сегодня в нашем блоге о восстановлении данных мы поговорим о совершенно другом. Давайте поговорим о том, как безвозвратно уничтожить информацию таким образом, чтобы никто не смог ее восстановить позднее, независимо от используемых инструментов.

Содержание

- Почему уничтожать информацию?

- Безопасное удаление данных зависит от устройства

- Безопасное удаление данных с жестких дисков

- Форматирование диска

- Использование безопасного удаления

- Безопасное удаление отдельных файлов и папок

- Уничтожение информации с SSD-накопителей

- Очистка носителя eMMC на планшетах с Windows

- Удаление данных с SD-карт

- Стирание смартфонов BlackBerry

- Удаление данных с iPhone и iPad от Apple

- Удаление данных с Android-смартфонов и планшетов

- Заключение

Почему уничтожать информацию?

Почему бы кому-то не захотеть уничтожить данные? Помимо военных, правительственных организаций и корпораций, избавляющихся от устаревшего оборудования, есть множество причин, по которым любой человек может захотеть безопасно стереть информацию. Будь то продажа ноутбука с встроенным SSD, планшета или смартфона с устройством хранения eMMC, или просто замена старого и изношенного жесткого диска, вы, вероятно, захотите убедиться, что у нового владельца вашего старого оборудования не будет доступа к вашим файлам и личной информации.

Безопасное удаление данных зависит от устройства

Точный метод очистки хранилища отличается в зависимости от устройства и типа хранения. В этой статье мы расскажем о безопасной очистке жестких дисков, SSD-накопителей, хранилищ eMMC, которые используются в планшетах на Windows и Android, а также о очистке смартфонов на базе Apple и Android.

Безопасное удаление данных с жестких дисков

О безопасном удалении данных с жестких дисков уже написано много, поэтому мы не будем вдаваться в подробности здесь. Вместо этого, мы рассмотрим некоторые мифы и заблуждения относительно шагов, которые нужно предпринять для удаления данных с жесткого диска.

Форматирование диска

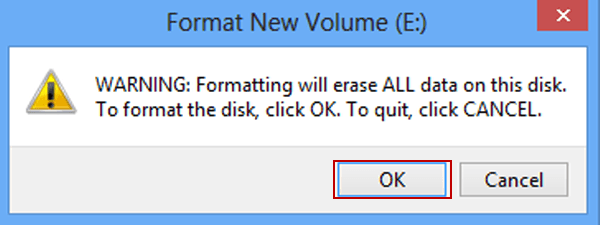

Прежде всего, простое изменение разделов и/или форматирование жесткого диска может быть недостаточным. Существует множество инструментов для восстановления данных, которые могут восстановить удаленные разделы и информацию с отформатированных жестких дисков, включая нашу собственную программу RS Partition Recovery (да, это не шутка; форматирование жесткого диска действительно не является безопасным способом удаления информации, как можно подумать). Но всегда ли это так? Давайте рассмотрим, как Windows форматирует жесткие диски немного подробнее.

Прежде всего, давайте откажемся от изменения разделов. Удаление раздела и создание нового ничего не делает с самими данными, хранящимися на вашем жестком диске. Если вы используете удаление разделов как метод безопасного удаления данных с жесткого диска, пожалуйста, пересмотрите свое решение.

Перейдем к форматированию. В Windows есть два метода форматирования жесткого диска: быстрое и полное форматирование. Быстрое форматирование диска просто создает новую (пустую) копию файловой системы. Оно НЕ удаляет ваши файлы и папки, и может даже оставить остаточные следы старой файловой системы. Другими словами, быстрое форматирование не является безопасным способом удаления данных.

Что насчет полного форматирования? По звучанию, полное форматирование диска должно действительно удалять данные, не так ли? Ответ: это зависит от версии Windows, которую вы используете.

В Windows XP и более ранних версиях (включая Windows 95, 98, 98 SE, все версии Windows NT, Windows 2000 и Windows XP), команда форматирования физически не перезаписывает информацию на диске при выполнении полного форматирования. Вместо этого, эти версии Windows, просто считывают поверхность диска, чтобы убедиться, что нет поврежденных секторов. Если какой-либо сектор не может быть прочитан, Windows помечает его как «поврежденный» и переходит к следующему.

Это поведение изменилось с выпуском Windows Vista. В Windows Vista, Windows 7, 8, 8.1, Windows 10 и их соответствующих серверных версиях Microsoft сделала операцию полного форматирования фактическим перезаписыванием всего содержимого раздела нулями (https://support.microsoft.com/en-us/kb/941961/). В результате использование метод полного форматирования является рабочим и приемлемым способом удаления нечувствительной информации с жесткого диска. Любая информация, которая ранее была на диске, становится фактически невосстановимой и недоступной для любых программ.

Теоретически, информацию, перезаписанную нулями, можно частично восстановить в лаборатории, извлечь дисковые пластины и используя специальное оборудование для чтения остаточных магнитных полей, которые могут остаться на диске. Это даже работало на практике около двадцати лет назад, когда размер диска составлял около 80-160 МБ (это мегабайты, а не гигабайты!) С современными жесткими дисками высокой плотности, использующими все виды трюков для умещения большего количества информации на диски одного размера, стандартная процедура криминалистического восстановления не дает никаких значимых результатов на практике. Однако, если вы действительно параноидальны и хотите убедиться, что ваши данные полностью и окончательно удалены (даже если только для спокойствия души), вы можете воспользоваться одним из доступных ПО для безопасного удаления данных.

Использование безопасного удаления

Цель использования инструментов для безопасного удаления данных заключается в том, чтобы убедиться, что никакие остаточные данные не могут быть восстановлены с устройства, которое будет очищено. На рынке существует множество инструментов для безопасного удаления данных, включая множество бесплатных, большинство из которых заявляют о соответствии одному или нескольким военным стандартам (http://en.wikipedia.org/wiki/Data_erasure#Standards) и выполняют один или несколько циклов полного перезаписывания информации случайными данными. В теории это делает невозможным восстановление остаточных данных путем чтения каких-либо остаточных магнитных полей с жесткого диска.

Однако большинство этих военных стандартов являются надежно устаревшими. Давайте, например, рассмотрим алгоритм Брюса Шнайера, опубликованный в 1996 году, который требовал до 7 раундов перезаписи, включая все нули, все единицы (по одному циклу) и пять циклов случайных данных. В 1996 году у нас были жесткие диски, которые имели ту же физическую размерность, что и сегодня. Однако их объем хранения был в 10 000 раз меньше, чем сегодня. Это, в свою очередь, означает, что каждый бит данных тогда записывался на площади дискового диска, которая была примерно в 10 000 раз больше, чем у нас сегодня; и это, в свою очередь, означает, что наши шансы на фактическое восстановление этих данных после всего одного цикла заполнения нулями были значительно больше, чем у нас сегодня.

Гораздо более новый метод Австралийское руководство по информационной безопасности в области ИКТ, опубликованное в 2014 году, указывает только один цикл перезаписи информации случайными данными. Однако австралийский стандарт указывает это только для жестких дисков объемом 15 ГБ и более (вы когда-нибудь видели жесткий диск объемом 15 ГБ, продаваемый за последние 10 лет?); более маленькие устройства должны быть дегауссированы и физически уничтожены.

Итак, какой вывод? Для всех целей, включая конфиденциальные и совершенно секретные данные, один цикл перезаписи диска случайными данными вполне достаточен.

Безопасное удаление отдельных файлов и папок

Если вам просто нужно избавиться от определенного файла или папки, вы можете просто использовать одну из доступных утилит для безопасного удаления данных, чтобы очистить его содержимое. Инструмент сначала откроет файл, затем заполнит его случайными данными (эффективно перезаписывая его содержимое), затем переименует файл (чтобы удалить все ссылки на имя файла и тип) и очистит его атрибуты, а затем удалит его из файловой системы.

Если вы используете инструмент для низкоуровневого безопасного удаления данных, он может даже очистить запись файловой системы, относящуюся к удаляемому файлу. Это опасная техника, и вообще не рекомендуется, так как она может легко повредить файловую систему. Шаги, перечисленные выше, более чем достаточны, чтобы убедиться, что файл полностью удален вместе со своим содержимым, и что никто не сможет его восстановить, даже если они восстанавливают диск с помощью File Recovery или подобного программного обеспечения.

Уничтожение информации с SSD-накопителей

Все, что мы написали выше о переразделении, форматировании и перезаписи данных, относилось только к традиционным механическим жестким дискам (HDD) с вращающимися магнитными дисками. Новое поколение накопителей использует NAND-флэш-ячейки для записи информации. Вместо движущихся магнитных дисков с множеством точных механических частей, твердотельные носители используют чипы флэш-памяти для хранения информации. В результате, подход к очистке содержимого твердотельных носителей совершенно иной.

Прежде всего, многие SSD-накопители поддерживают функции, такие как TRIM и фоновая очистка мусора. Благодаря этим функциям, SSD-накопитель автоматически стирает содержимое файла при его удалении, очищает удаленные разделы и форматированные тома — даже если вы используете быстрое форматирование. После очистки данных содержимое ячейки, которая ранее его содержала, физически стирается, чтобы подготовить ячейку к приему новых данных.

Однако только эта функциональность не гарантирует безопасное стирание данных. Механизмы, такие как избыточное пространство и мгновенное переназначение физических и логических адресов, позволяют некоторым остаточным данным оставаться на диске на неопределенный срок. В результате, простое форматирование диска может не гарантировать 100% стирание.

Кроме того, TRIM может быть недоступен (или может быть неактивным) в определенных обстоятельствах. Более подробную информацию по этой теме можно найти в нашей предыдущей статье «Как SSD-накопители стирают удаленные данные». Здесь мы просто упомянем, что TRIM доступен только с Windows 7 и новее, и активируется только на SSD-накопителях, отформатированных в формате NTFS. TRIM также недоступен на подключенных по USB SSD-накопителях, а также на SSD-накопителях, используемых в большинстве моделей NAS (за некоторыми исключениями, такими как некоторые модели Synology с последними версиями операционной системы Synology). В целом, мы не рекомендуем полагаться на механизмы фоновой очистки мусора SSD-накопителей для безопасного стирания данных.

По тем же причинам ни одно средство безопасного стирания данных, разработанное с учетом магнитных жестких дисков, не будет работать с SSD-накопителем. Если вы перезапишете всё содержимое устройства, некоторые блоки данных могут (и будут) оставаться в так называемой области избыточного пространства, оставляя следы остаточных данных, доступных специалистам по восстановлению данных.

Единственный способ безопасно очистить SSD-накопитель — использовать инструмент безопасного удаления данных, предоставленный производителем. В безопасном стирании нет никакой магии, специфичной для производителя. Большинство SSD-накопителей поддерживают стандартную команду «secure erase» из набора команд SATA. Просто передача этой команды SSD-накопителю заставит его контроллер стереть всё содержимое устройства, включая все блоки данных, хранящиеся в области избыточного пространства. (К слову, некоторые производители SSD-накопителей известны своими проблемами с этой командой, оставляя блоки данных в области избыточного пространства нетронутыми и потенциально раскрывая остаточные данные даже после выполнения команды удаления).

Таким образом, какое средство безопасного стирания данных следует использовать? Вы можете использовать Intel SSD Toolbox, OCZ SSD ToolBox, Samsung Magician или Seagate SeaTools, если вы используете SSD-накопитель от одного из этих производителей. Также существует множество сторонних инструментов, таких как Acronis True Image или Parted Magic, которые реализуют безопасное удаления данных SSD-накопителя в рамках своей функциональности.

Очистка носителя eMMC на планшетах с Windows

Носитель eMMC похож на накопители SSD, так как он использует ячейки NAND-флэш для хранения информации. Носитель eMMC поддерживает TRIM и фоновую очистку мусора, что позволяет использовать те же методы стирания, которые применяются к носителям eMMC, установленным на планшетах с Windows.

Однако есть гораздо более простой способ безопасного удаления содержимого вашего планшета с Windows. Если ваш планшет имеет встроенный модуль безопасности TPM и было активировано шифрование BitLocker (шифрование всего диска с помощью BitLocker активируется автоматически, если ваша учетная запись администратора Windows 8/8.1 является учетной записью Microsoft Account, а не локальной учетной записью), просто сбросив планшет к заводским настройкам через меню «Сброс и восстановление Windows», вы уничтожите ключи BitLocker и безопасно сотрете содержимое его накопителя eMMC (раздел восстановления, конечно, останется на диске, но в нем нет личной информации).

Если ваш планшет с Windows не содержит модуля TPM, то использование инструмента для безопасного стирания на пользовательском разделе, а затем сброс планшета к заводским настройкам будет самым безопасным способом стирания данных. Однако, если вы не настолько параноик, простой сброс к заводским настройкам должен обеспечить защиту вашей личной информации, а TRIM позаботится о остальном.

Удаление данных с SD-карт

Удаление данных с SD-карт гораздо проще, чем с eMMC-накопителей. Хотя у них есть внутренний контроллер с функцией перераспределения блоков данных в определенной степени, у них нет большой области для избыточного пространства. SD-карты не поддерживают TRIM. В результате, простое форматирование SD-карты с быстрым форматированием не удалит информацию, в то время как полное форматирование в Windows Vista, Windows 7, 8, 8.1 и новее эффективно перезапишет ее содержимое нулями. Кроме того, вы можете использовать любое безопасное средство для стирания данных, предназначенное для магнитных жестких дисков (один цикл нулей, единиц или случайных данных вполне достаточен для безопасного уничтожения информации с SD-карты).

Стирание смартфонов BlackBerry

Это будет самая короткая глава. Операционная система BlackBerry полностью ориентирована на безопасность. Просто выполнение сброса до заводских настроек инициирует полное безопасное удаление данных со всего хранилища. Конец истории.

Удаление данных с iPhone и iPad от Apple

Еще одна очень короткая глава. Apple реализовала прекрасно краткий, простой и полностью безопасный способ удаления личной информации перед продажей устройства. Просто перейдите в настройки вашего телефона, отключите блокировку iCloud (иначе новый владелец не сможет использовать устройство) и выполните сброс до заводских настроек. Поскольку весь девайс зашифрован с использованием шифрования всего диска, а ваша личная информация дополнительно зашифрована в цепочке ключей, простое удаление ключа шифрования делает существующие данные фактически недоступными. Процедура сброса до заводских настроек делает именно это и стирает содержимое носителя информации. Ни один случай утечки данных после полного сброса до заводских настроек с устройствами Apple неизвестен.

Удаление данных с Android-смартфонов и планшетов

Мы надеялись, что эту главу можно будет сделать небольшой, подобной главе об Apple. К сожалению, Android пока не так безопасен, как iOS от Apple. Существуют отчеты, упоминающие о доступности остаточных данных даже после сброса настроек Android-смартфонов. Исследователям безопасности удалось получить доступ к аутентификационным токенам, хранящимся в приложениях Google и оставшимся на определенных смартфонах после сброса настроек, и использовать эти токены для входа в учетную запись Google пользователя и загрузки всей личной информации, хранящейся там (и это даже гораздо более чувствительные данные, чем сам телефон содержал). Хотя это было возможно только в лабораторных условиях (процедура даже не доступна общим правоохранительным органам на данный момент), нет определенного ответа на эту проблему, особенно если ваше устройство Android использует более старую версию Android (2.3 Gingerbread до 4.3 Jelly Bean).

Более новые версии Android (4.4 Kit Kat) якобы лучше в этом отношении, в то время как Android 5 Lollipop, наконец, догнал в этом отношении, позволяя обязательное шифрование всего диска на новых устройствах. Однако, если устройство, которое вы собираетесь продать, старое и работает на устаревшей версии Android… будьте осторожны, продавец!

Начиная с 6.0 Marshmallow, Android по умолчанию используют шифрование данных, что упрощает безопасное удаление.

Заключение

В данной публикации мы рассмотрели распространенные подходы и методы безопасного удаления информации с различных устройств и носителей данных, использующих разные принципы записи информации. В отличие от многих существующих публикаций, основанных на устаревших стандартах безопасности или описывающих только техники, применимые только к магнитным жестким дискам, мы охватили полный спектр устройств, начиная от жестких дисков до носителей на основе NAND. Мы также рассмотрели различные операционные системы (Windows, Android, iOS и BlackBerry) и различные форм-факторы (Windows ПК и планшеты). Если вы прочитали эту публикацию, вы должны быть хорошо подготовлены для безопасного стирания ваших носителей данных.